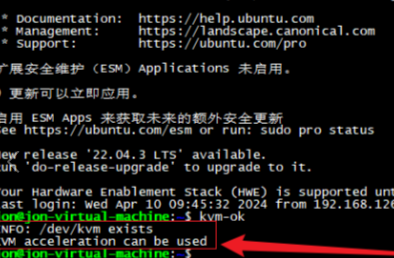

在云计算与分布式系统蓬勃发展的今天,软件部署的复杂性与环境依赖问题日益凸显。传统开发模式中,开发者常因"在我机器上能运行"的困境耗费大量时间排查环境差异,而运维团队则面临资源利用率低、扩展性受限等挑战。Docker作为容器化技术的代表,通过标准化应用打包与运行环境,重新定义了软件交付与部署的范式。本文ZHANID工具网将从技术本质、核心功能、应用场景及行业影响四个维度,系统解析Docker的价值与实现原理。

一、Docker的技术本质:容器化与镜像化

1.1 容器与虚拟机的本质区别

传统虚拟机(VM)通过Hypervisor层模拟完整硬件环境,每个VM需运行独立的Guest OS,导致资源占用高、启动慢(通常需分钟级)。Docker容器则直接共享主机OS内核,通过Linux Namespaces实现进程隔离,Cgroups进行资源限制,仅需打包应用及其依赖库,资源占用降低80%以上,启动时间缩短至秒级。

| 特性 | 虚拟机(VM) | Docker容器 |

|---|---|---|

| 隔离级别 | 硬件级(模拟CPU、内存等) | 进程级(共享内核) |

| 启动速度 | 分钟级 | 秒级 |

| 镜像大小 | GB级(含完整OS) | MB级(仅应用及依赖) |

| 性能损耗 | 10%-30% | 接近原生 |

1.2 镜像:不可变的应用模板

Docker镜像采用分层存储结构,底层为只读基础镜像(如Ubuntu、Alpine),上层通过联合文件系统(UnionFS)叠加应用代码与配置。例如,一个Java应用镜像可能包含:

ubuntu:20.04基础层openjdk:8-jdk中间层应用WAR包与配置文件顶层

这种设计实现镜像复用与快速迭代:修改配置仅需重建顶层,基础层可被多个镜像共享。Docker Hub上已有超过100万个官方镜像,覆盖从数据库到AI框架的各类组件。

1.3 运行时隔离机制

Docker通过Linux内核特性实现隔离:

Namespaces:提供PID、网络、IPC等6种隔离维度,确保容器内进程无法感知主机环境。

Cgroups:限制CPU、内存、磁盘I/O等资源使用,防止单个容器耗尽主机资源。

Seccomp:过滤系统调用,减少攻击面(如禁止

fork()炸弹)。

二、Docker的核心功能解析

2.1 镜像构建:从代码到可运行单元

通过Dockerfile定义构建流程,示例如下:

# 使用官方Java基础镜像 FROM openjdk:8-jdk-alpine # 设置工作目录 WORKDIR /app # 复制构建产物 COPY target/myapp.jar . # 定义启动命令 CMD ["java", "-jar", "myapp.jar"]

执行docker build -t myapp:1.0 .后,Docker会:

解析

Dockerfile指令依次应用各层变更

生成唯一镜像ID

标记为

myapp:1.0

关键优势:构建过程可复现,避免"本地能运行,构建失败"的悖论。

2.2 容器生命周期管理

| 命令 | 功能描述 | 典型场景 |

|---|---|---|

docker run | 创建并启动容器 | 首次部署应用 |

docker stop | 优雅停止容器(发送SIGTERM) | 计划内维护 |

docker kill | 强制终止容器(发送SIGKILL) | 容器无响应时 |

docker rm | 删除已停止容器 | 清理测试环境 |

docker exec | 在运行中容器内执行命令 | 调试生产环境 |

状态管理最佳实践:

使用

--restart unless-stopped实现故障自愈通过

--health-cmd配置健康检查结合

docker-compose管理多容器应用

2.3 网络与存储管理

网络模式对比

| 模式 | 特点 |

|---|---|

| Bridge | 默认模式,容器通过虚拟网桥通信,可配置端口映射 |

| Host | 容器直接使用主机网络栈,性能最高但隔离性差 |

| None | 禁用所有网络,适用于批处理任务 |

| Overlay | 跨主机网络(需Swarm或Kubernetes支持),实现微服务间通信 |

存储卷类型

Bind Mount:将主机目录挂载到容器(如

-v /host/path:/container/path),适合开发环境代码热更新。Volume:Docker管理的专用存储空间,支持数据持久化与备份,适合生产环境数据库存储。

tmpfs Mount:将数据存储在主机内存中,适合临时敏感数据(如会话密钥)。

2.4 镜像仓库与安全

私有仓库搭建:

docker run -d -p 5000:5000 --restart=always --name registry registry:2

安全加固措施:

使用

docker scan检测镜像漏洞(基于CVE数据库)签名验证镜像(通过

docker trust或Notary)限制非特权容器(添加

--cap-drop=ALL)定期更新基础镜像(如

alpine:3.12→alpine:3.16)

三、Docker的典型应用场景

3.1 开发环境标准化

痛点:不同开发者机器环境差异导致"works on my machine"问题。

解决方案:

开发团队共享统一

Dockerfile通过

docker-compose.yml定义多服务依赖(如Web应用+Redis+MySQL)使用

docker-compose up -d一键启动完整环境

案例:某电商团队将开发环境启动时间从2小时缩短至5分钟,缺陷率降低40%。

3.2 CI/CD流水线集成

典型流程:

代码提交:触发GitLab CI/Jenkins作业

单元测试:在容器中运行测试套件

镜像构建:基于测试通过的代码构建生产镜像

安全扫描:使用Trivy或Clair检测漏洞

部署:推送镜像至Registry,通知Kubernetes滚动更新

优势:

测试环境与生产环境完全一致

并行构建缩短反馈周期

镜像作为不可变制品,支持快速回滚

3.3 微服务架构支持

挑战:微服务间依赖复杂,传统部署易出现版本冲突。

Docker方案:

每个微服务独立打包为镜像

通过Service Mesh(如Istio)管理服务发现与负载均衡

使用Docker Swarm或Kubernetes实现声明式部署

数据:某金融平台采用Docker后,服务部署频率从每周1次提升至每天10次,MTTR(平均修复时间)缩短65%。

3.4 混合云与边缘计算

场景:

混合云:将非敏感应用容器化,灵活调度于公有云与私有云

边缘计算:在IoT网关等资源受限设备上运行轻量级容器

技术选型:

资源受限环境:使用

alpine或distroless基础镜像(<50MB)离线场景:通过

docker save导出镜像为tar包,手动传输至边缘节点

四、Docker的行业影响与生态

4.1 对运维模式的变革

传统运维:

手动配置服务器

依赖特定操作系统版本

扩容需采购新硬件

容器化运维:

基础设施即代码(IaC)

跨云平台迁移成本降低80%

弹性伸缩从小时级降至秒级

4.2 主流云服务商支持

| 云平台 | 容器服务 | 特色功能 |

|---|---|---|

| AWS | ECS/EKS | 与IAM深度集成,支持Fargate无服务器模式 |

| Azure | ACI/AKS | 与Azure DevOps无缝对接 |

| 阿里云 | ECS容器服务/ASK | 兼容Kubernetes,提供Serverless容器实例 |

| 腾讯云 | TKE | 支持Windows容器与GPU加速 |

4.3 衍生技术生态

编排工具:Kubernetes(市场占有率超80%)、Docker Swarm、Nomad

监控:Prometheus+Grafana、cAdvisor、Datadog

日志管理:ELK Stack、Fluentd、Loki

安全:Aquasec、Falco、Sysdig Secure

五、常见误区与最佳实践

5.1 典型误区

容器=虚拟机:误将容器用于运行多个不相关应用,违反"一容器一服务"原则。

忽略镜像大小:基础镜像选择不当导致部署缓慢(如使用

ubuntu而非alpine)。以root用户运行:增加安全风险,应通过

USER指令指定非特权用户。

5.2 生产级配置建议

资源限制:

# docker-compose.yml示例 services: web: image: nginx deploy: resources: limits: cpus: '0.5' memory: 512M

日志管理:

# Dockerfile中配置日志驱动 ENV LOG_DRIVER=json-file ENV LOG_OPT=max-size=10m,max-file=3

健康检查:

healthcheck: test: ["CMD", "curl", "-f", "http://localhost:8080/health"] interval: 30s timeout: 10s retries: 3

结论:容器化的现实价值

Docker通过容器化技术,解决了软件交付中的环境一致性、资源利用率与部署效率三大核心痛点。在开发阶段,它消除了"在我机器上能运行"的顽疾;在运维层面,实现了基础设施的标准化与自动化;在商业领域,帮助企业将IT成本降低30%-60%,同时将服务交付速度提升5-10倍。尽管面临安全隔离性弱于虚拟机等挑战,但在80%的常规应用场景中,Docker已成为事实上的标准解决方案。对于现代软件团队而言,掌握Docker不再是可选技能,而是参与行业竞争的基本门槛。

本文由@zhanid 原创发布。

该文章观点仅代表作者本人,不代表本站立场。本站不承担相关法律责任。

如若转载,请注明出处:https://www.zhanid.com/dnzs/5434.html